Windows协议学习–NTML协议(中)

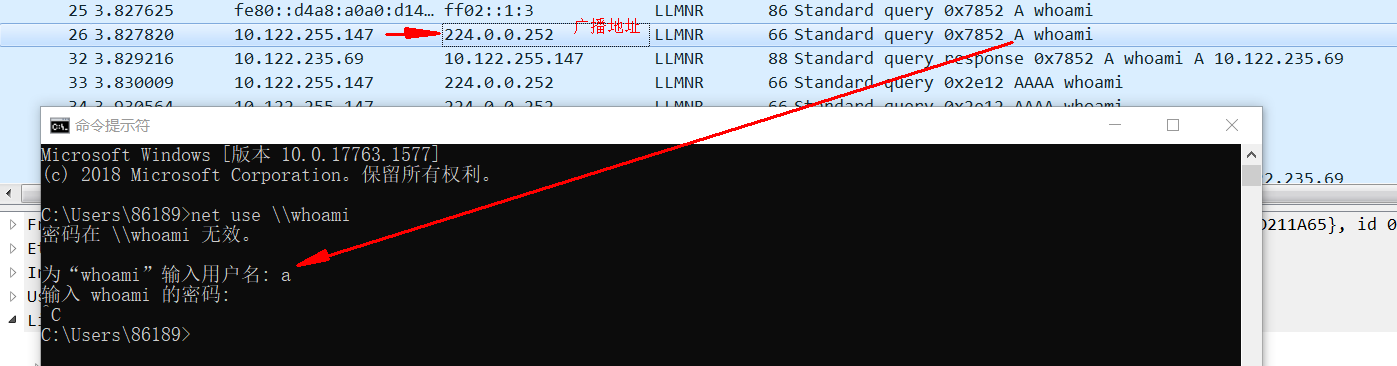

Windows协议学习--NTML协议(中) 主要参考自daiker师傅 前言 在文章中会介绍到使服务器向攻击者发起NTLM请求以获得net-ntlmhash。使用Responder来捕获 利用方式 在此之前我们需要知道windows解析域名的顺序是: Hosts DNS (cache / server) LLMNR NBNS 如果Hosts文件里…

Windows协议学习–NTML协议(上)

Windows协议学习--NTML协议(上) 前言 攻击原理还得先从底层协议和原理开始逐步学习,本章主要是对NTML协议进行学习,其中对Windows凭证的加密方式以及和NTML协议有关的安全缺陷和一些常见横向首发进行学习,文章主要参考daiker师傅的NTML协议介绍 LM Hash & NTLM Hash 在使用mimikatz或者是结…

Windows协议–Kerberos协议(下)

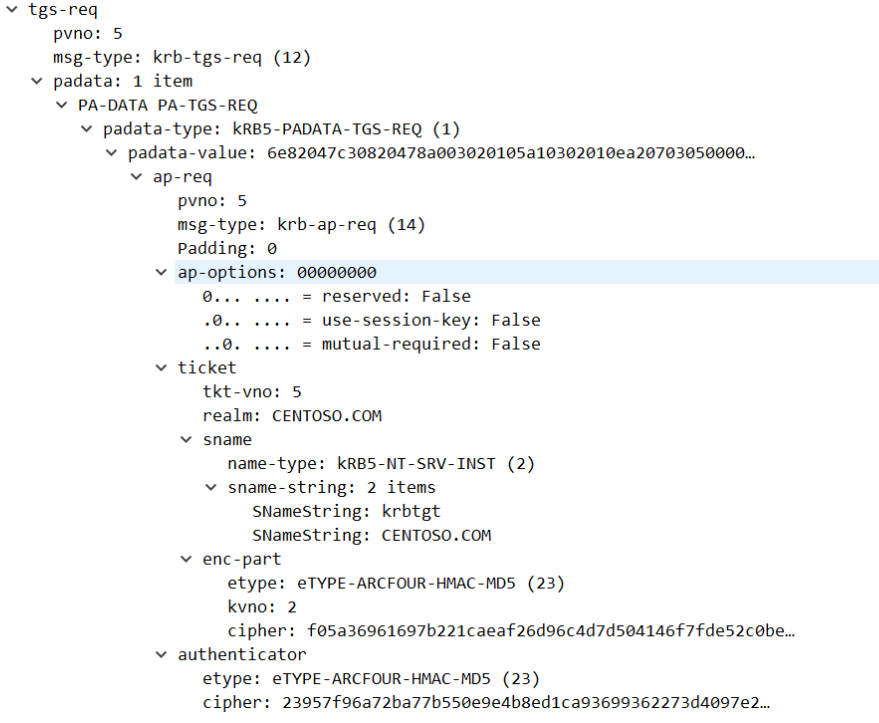

Windows协议–Kerberos协议(下) 前言 在上文中主要从Kerberos协议中的AS_REQ和AS_REP请求交互中的数据字段以及客户端和服务端的流程进行分析,在TGS_REQ & TGS_REP阶段,用户通过AS_REP拿到的TGT票据,去向KDC申请特定服务的访问权限,KDC校验TGT票据,如果校验通过的话,会向用户发送一个…

Windows协议学习–Kerberos协议(上)

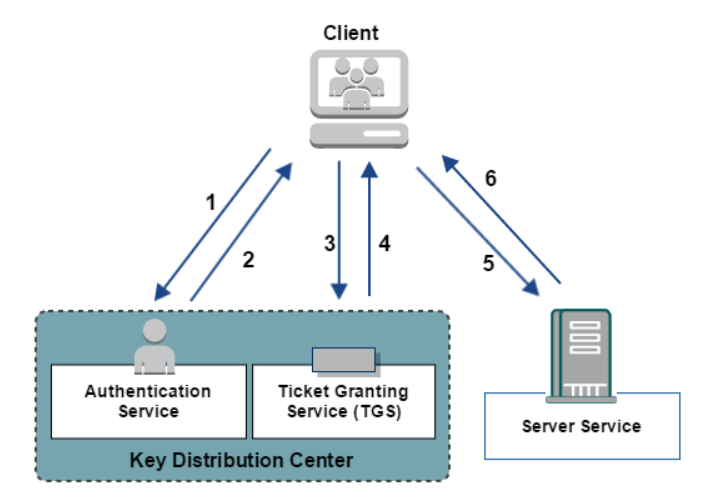

Windows协议学习--Kerberos协议(上) 前言 初入Windows学习,以拜读daiker师傅的gitbook学习为主,记录Kerberos协议的情况,部分图和引用摘自daiker师傅 kerberos 协议概述 Kerberos是一种由MIT(麻省理工大学)提出的一种网络身份验证协议。它旨在通过使用密钥加密技术为客户端/服务器应用程序…

域渗透 Kerberos委派攻击学习

域渗透 知识姿势学习 一 Kerberos委派攻击 域委派 域委派是指将域内用户的权限委派给服务账号,使得服务账号能以用户的权限在域内展开活动 委派主要分为非约束委派(Unconstrained delegation)和约束委派(Constrained delegation)两个方式,还有一种是基于资源的约束委派(Resource Based Co…

从一道题再看phar的利用

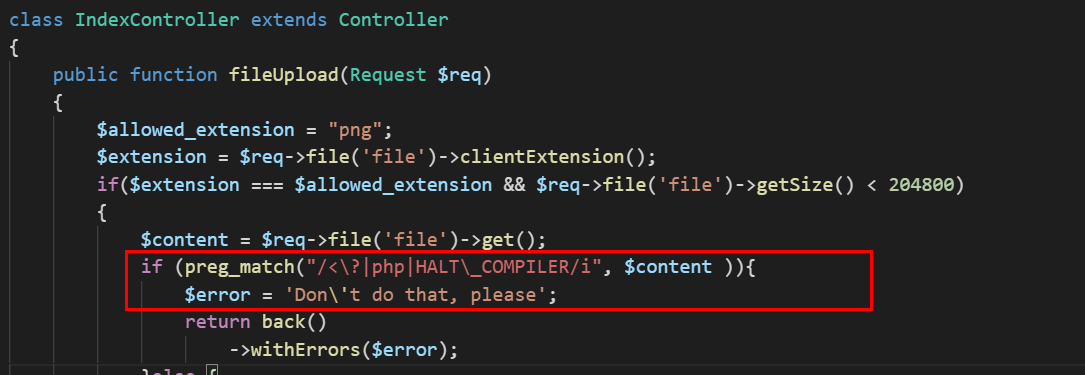

从一道题再看phar的利用 前言 虎符线下有一道考察phar反序列化的题,当时好像只有L3H的师傅出了,比赛结束后又听其他大师傅们说了新的一些我不知道的知识,趁着机会来复现一下,顺便深挖一下代码来看一下其他的特性或者是利用点。 Tinypng 解题思路 入口点 这个题实现的功能主要是文件上传,这里对文件名的格式规范进行了很严谨的限制,并且会在文件名…

对蚁剑的相关改造及分析

对蚁剑的相关改造及分析 中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。而在平常渗透测试中,也只是单纯利用蚁剑进行shell的维持,但如果网站安装了相应的安全软件,蚁剑也不一定能够成功隐藏身份,因此本文对蚁剑进行相关的改造,以实现让安全软件无法识别蚁剑的流量特征 设置代理 想要查看蚁剑的数…

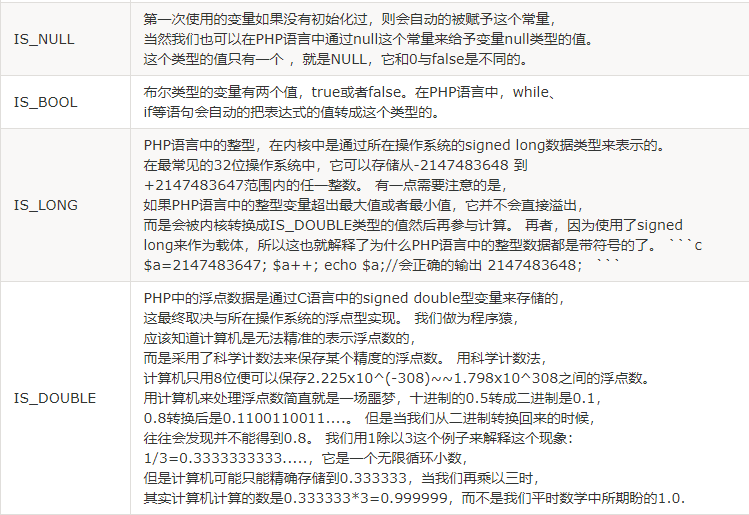

从内核层面分析部分PHP函数

从内核层面分析部分PHP函数 前言 这里根据红日安全PHP-Audit-Labs对一些函数缺陷的分析,从PHP内核层面来分析一些函数的可利用的地方,标题所说的函数缺陷并不一定是函数本身的缺陷,也可能是函数在使用过程中存在某些问题,造成了漏洞,以下是对部分函数的分析 [+]in_array/array_search函数缺陷 下面请看代码 <?p…

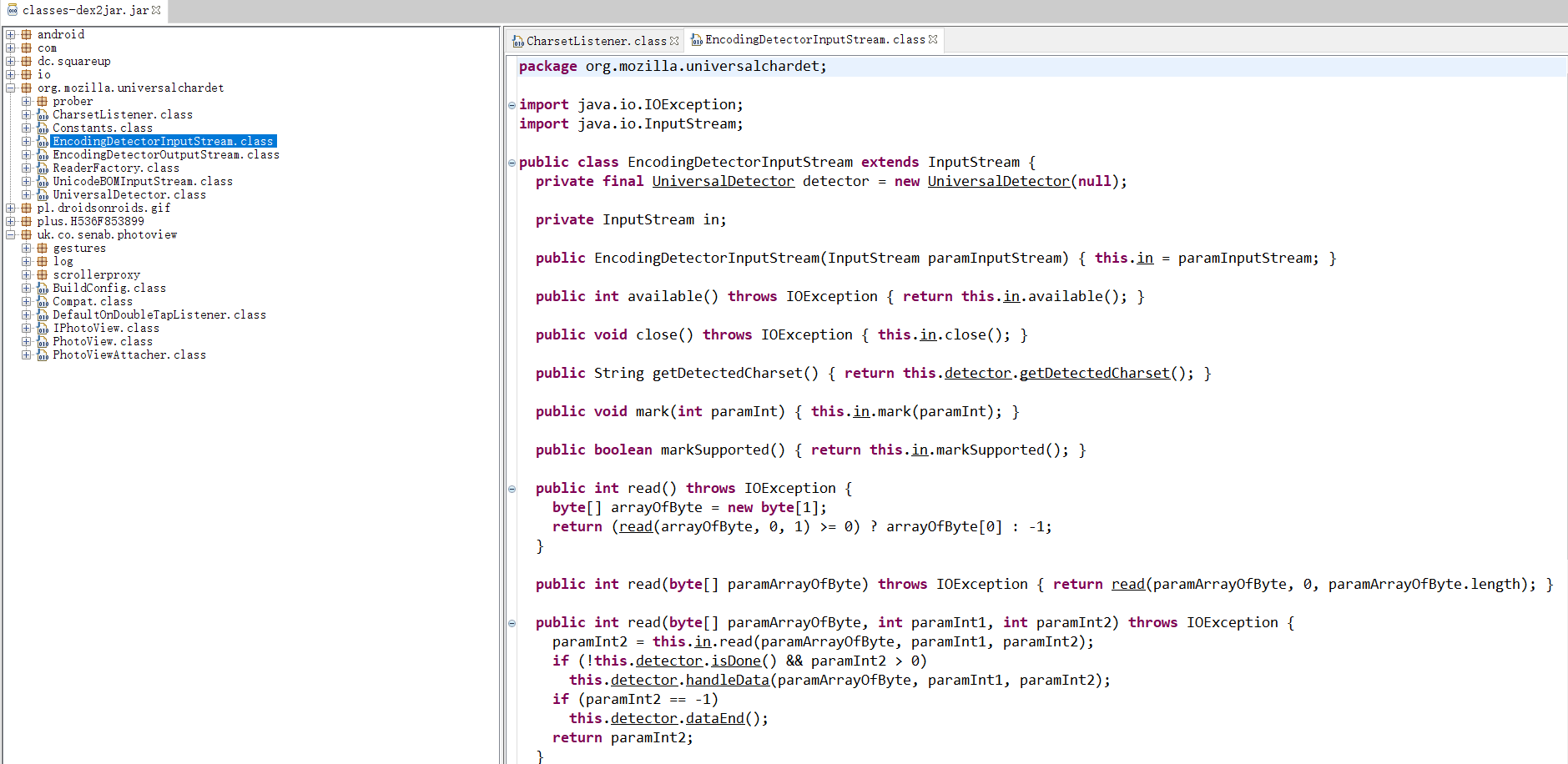

记一次对恶意流氓app的渗透

记一次对恶意流氓app的渗透 前言 最近关注到一位b站宝藏up主,给我一个镜头V,其内容就是社会常见诈术和诈骗手段,其中一类就是利用一些色情流氓app使得某些人注册并且不经意间点击授予权限非法获得被害人(暂且这么称呼)的个人隐私信息,对其实施恐吓威胁和诈骗,本次的渗透之路也是自此开始的 正文 从朋友那拿到了一个最近他收到的app,叫做遇见网约,一看…

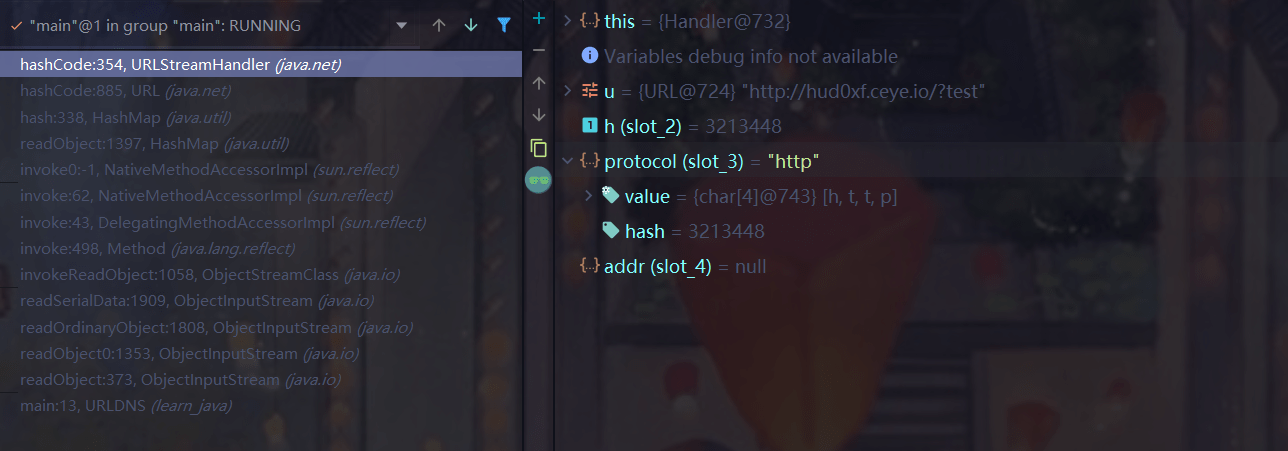

java反序列化 — URLDNS反序列化分析

java反序列化 -- URLDNS反序列化分析 何为URLDNS 这里借助P牛的说法,URLDNS就是ysoserial中一个利用链的名字,但准确来说,这个其实不能称作“利用链”。因为其参数不是一个可以“利用”的命令,⽽仅为一个URL,其能触发的结果也不是命令执⾏,⽽是一次DNS请求。 虽然这个“利利⽤用链”实际上是不能“利用”的,但因为其如下的…