浅谈DotNET 内存马 Filter

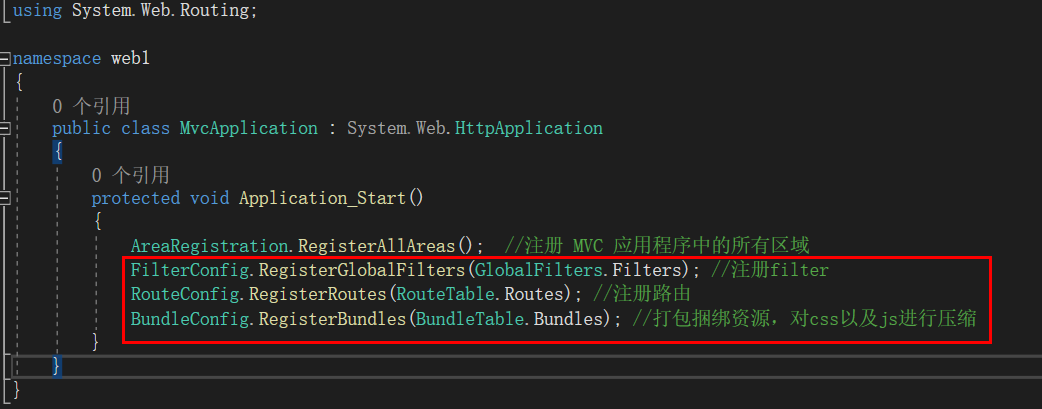

浅谈DotNET 内存马 Filter 0x01 前言 最近准备花时间学习研究下Net内存马相关的知识,从易到难,从简入深,主要参考的是yzddMr6师傅的系列文章,表示感谢 0x02 NET MVC结构 为何要先从MVC结构说起,是因为Filter这个依赖于System.Web.Mvc.dll,这也意味着Filter内存马适用于MVC,而面对We…

从学习Windows PEB到Hell’s Gate

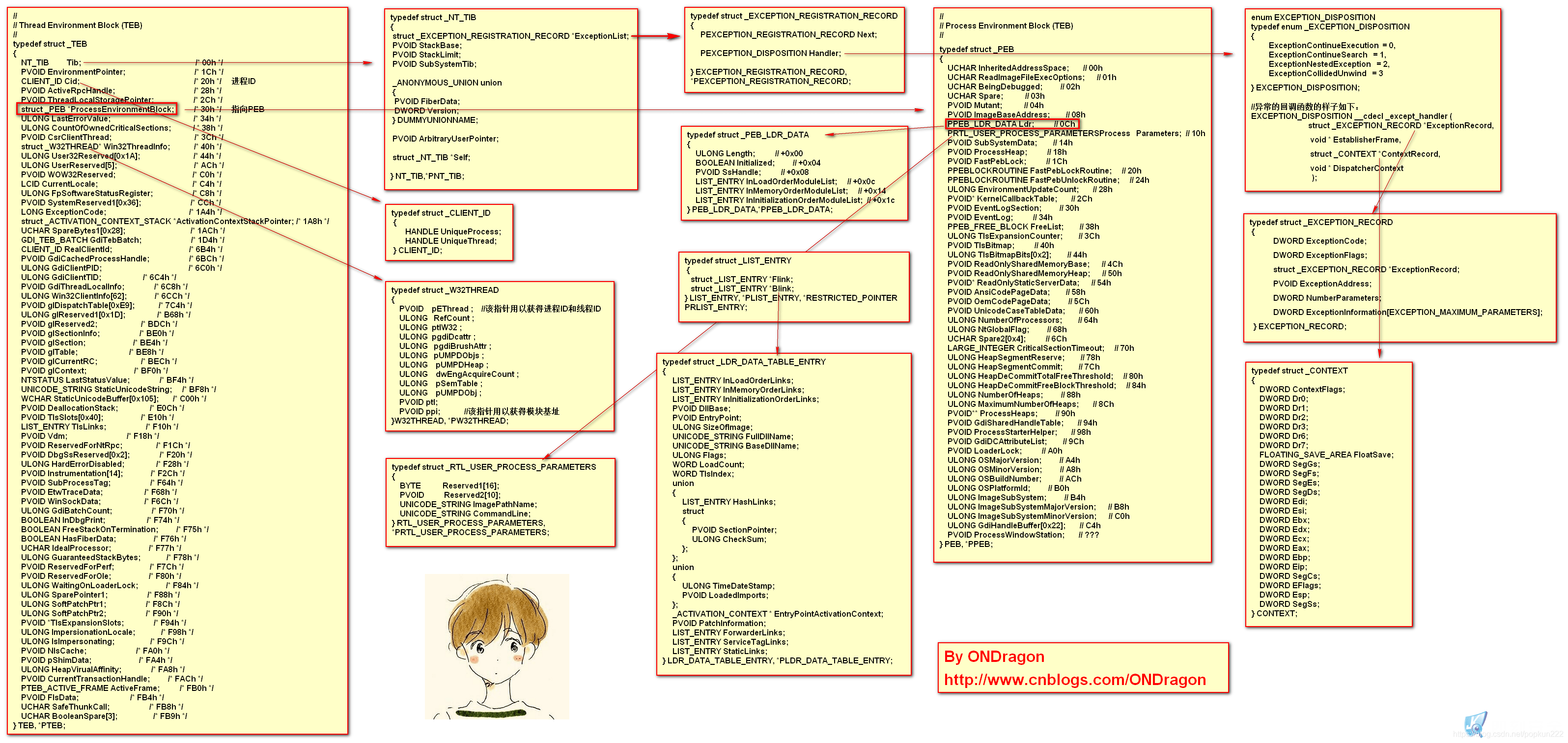

从学习Windows PEB到Hell's Gate 0x01 前言 地狱之门技术相对来说已经算比较老的技术了,各种Dinvoke的框架中实际上也是借鉴了这种思路,最近这段时间想要研究下一些其他绕过AV/EDR的常见手段,其中就包括系统调用(syscall)和sRDI技术,但是发现对于PEB的了解比较少,借此学习下PEB的相关属性和围绕PEB能够展…

对Cobalt Strike进行一点二次开发

对Cobalt Strike进行一点二次开发 0x01 watermark去水印 watermark是CS中的水印,这个参数会在Authorization.java中进行赋值,从图中也能明显看出主要是对的auth文件的相关解析结果中来判断是否授权 而在生成Stager时会对授权进行判断: ListenerConfig.class中pad方法便是基于…

绕过AV进行UserAdd的方法总结及实现

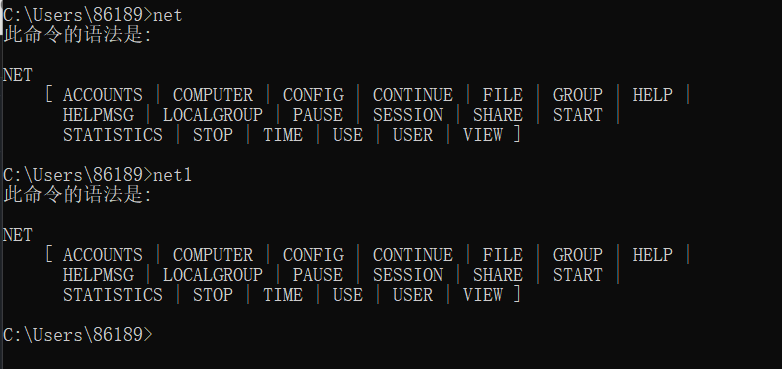

绕过AV进行UserAdd的方法总结及实现 相关项目:https://github.com/crisprss/BypassUserAdd 0x01 前置了解 我们知道,一般我们想要进行添加用户等操作时,基本运行的是: net user username password /add net localgroup administrators user…

CS 内存加载器免杀及实现

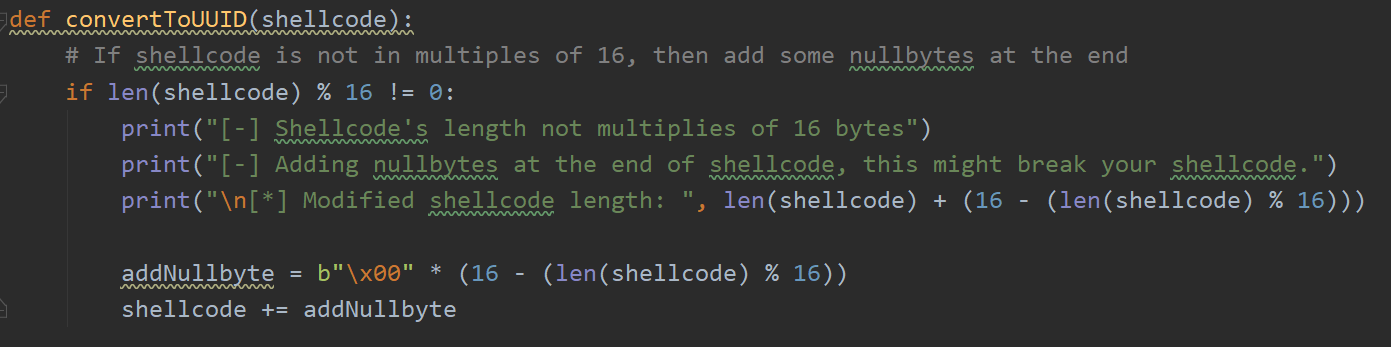

CS 内存加载器免杀及实现 相关代码以及免杀项目实现: https://github.com/crisprss/Shellcode_Memory_Loader 0x01.前言 前段时间看到小刚师傅的文章分享了几个加载器的相关实现,本篇文章在此基础上扩展了一些加载器实现的思路,并使用C#结合反射注入的方式实现发现免杀效果挺不错,最近用Golang结合…

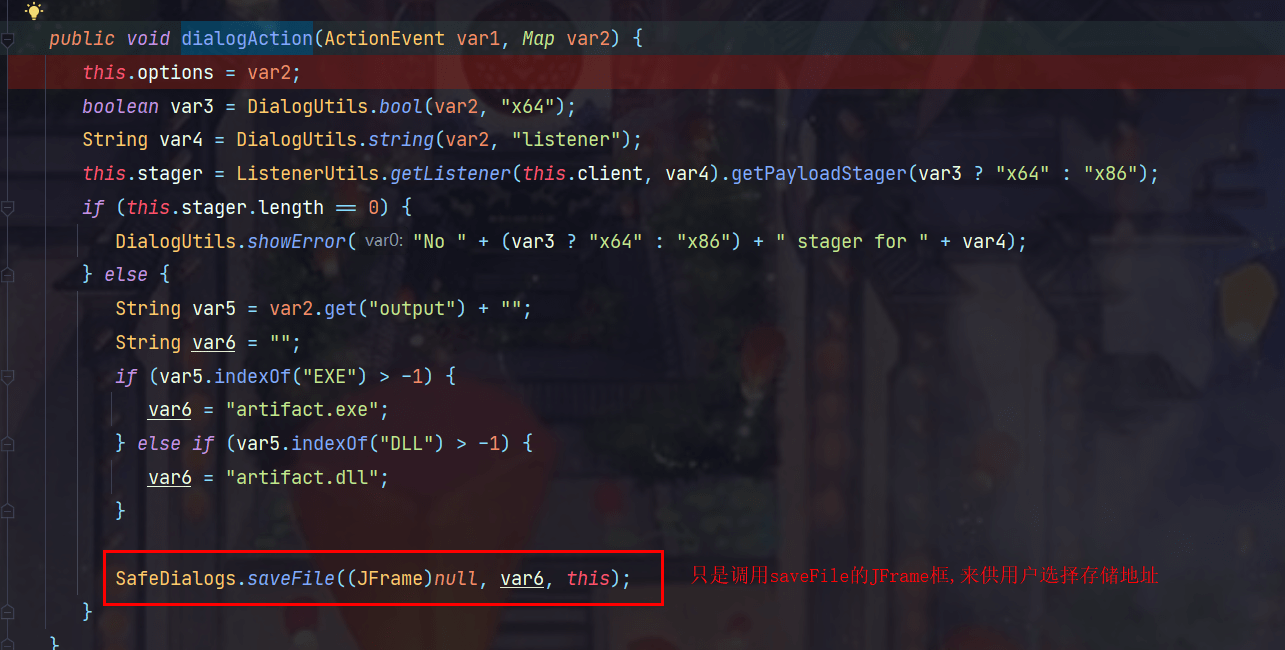

Cobalt Strike之Payload生成及Beacon加载分析(二)

Cobalt Strike之Payload生成及Beacon加载分析(二) 0x00 前言 本章主要是对Cobalt Stike中的Payload生成和Beacon在内存中是如何加载并且执行命令和相关通信行为的分析,在前文初探Beacon中提到CS提供两种Payload的方式,分阶段和不分阶段,这里我们将会对两种方式都进行说明 0x01 Stage…

初探Cobalt Strike–Beacon

初探Cobalt Strike--Beacon(一) Cobalt Strike作为一种后渗透工具,可以完成侦察、鱼叉式钓鱼、浏览器代理等攻击。我们知道Cobalt Strike分为客户端和服务器两部分,服务器端被称之为Team Server。Team Server既是Beacon payload的控制器,也是Cobalt Strike提供社工功能…

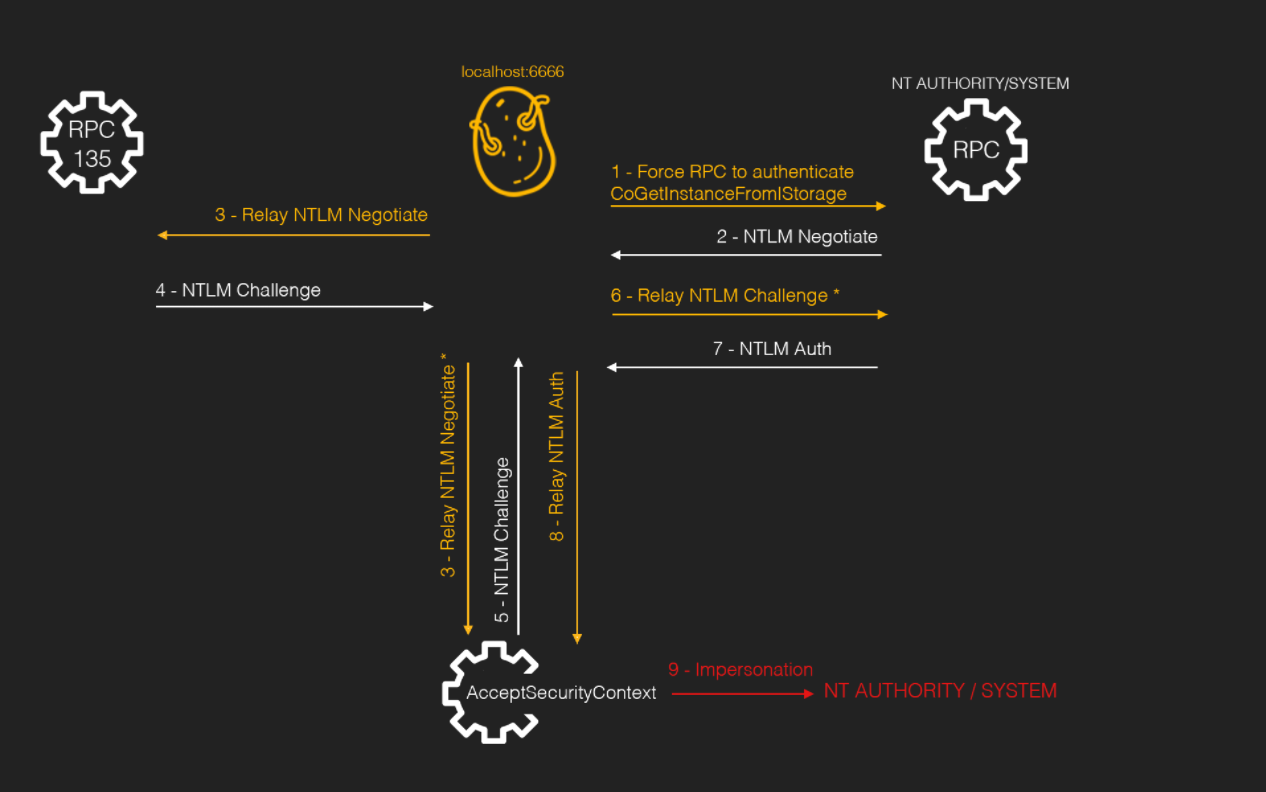

PrintSpoofer提权原理探究

PrintSpoofer提权原理探究 相关工具实现在文章中列出 前言 在安全研究员itm4n发布了PrintSpoofer提权的思路,整体思路其实也是通过中继获取SYSTEM令牌,再通过模拟令牌执行命令。 另有区别的是在Potato提权中多数是通过利用RPC中继的方式,例如在Rotten Potato中,通过CoGetInstanceFromISt…

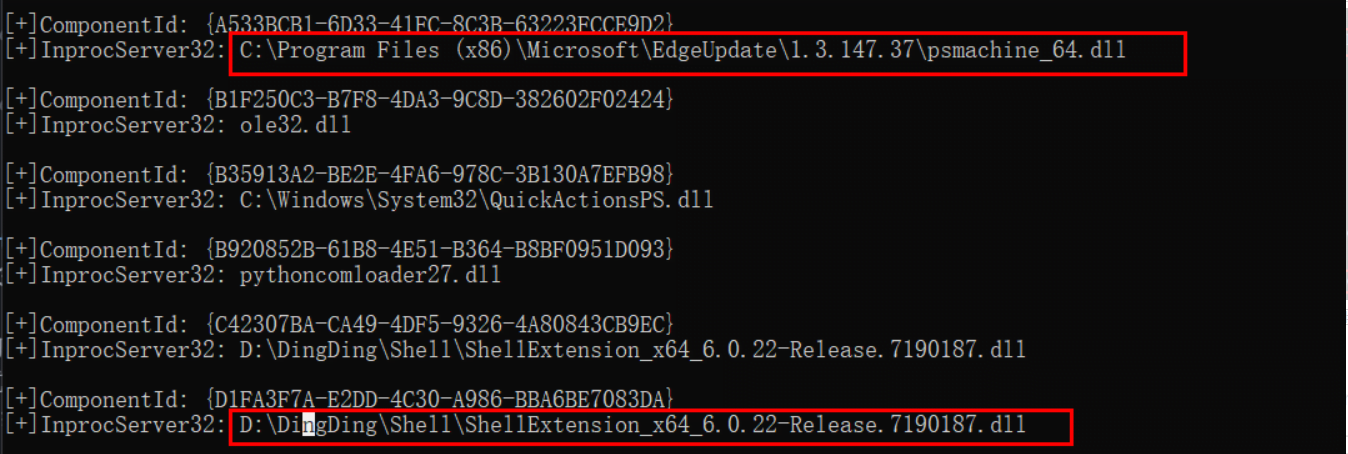

COM组件劫持

COM组件劫持 实现原理 COM是Component Object Model (组件对象模型)。是Windows上的一个系统,可以通过操作系统实现软件组件之间的交互,它是开发软件组件的一种方法。 组件实际上是一些小的二进制可执行程序,它们可以给应用程序,操作系统以及其他组件提供服务。开发自定义的COM组件就如同开发动态的,面向对象的API 细节 …

转储lsass的方法原理和实现学习

转储lsass的方法原理和实现学习 lsass.exe(Local Security Authority Subsystem Service进程空间中,存有着机器的域、本地用户名和密码等重要信息。如果获取本地高权限,用户便可以访问LSASS进程内存,从而可以导出内部数据(password),用于横向移动和权限提升。 之前用的方式还是比较局限,很容…